LATEST

Απειλητική ευπάθεια στο TeamCity

Της Ελένης Μιχαηλίδου

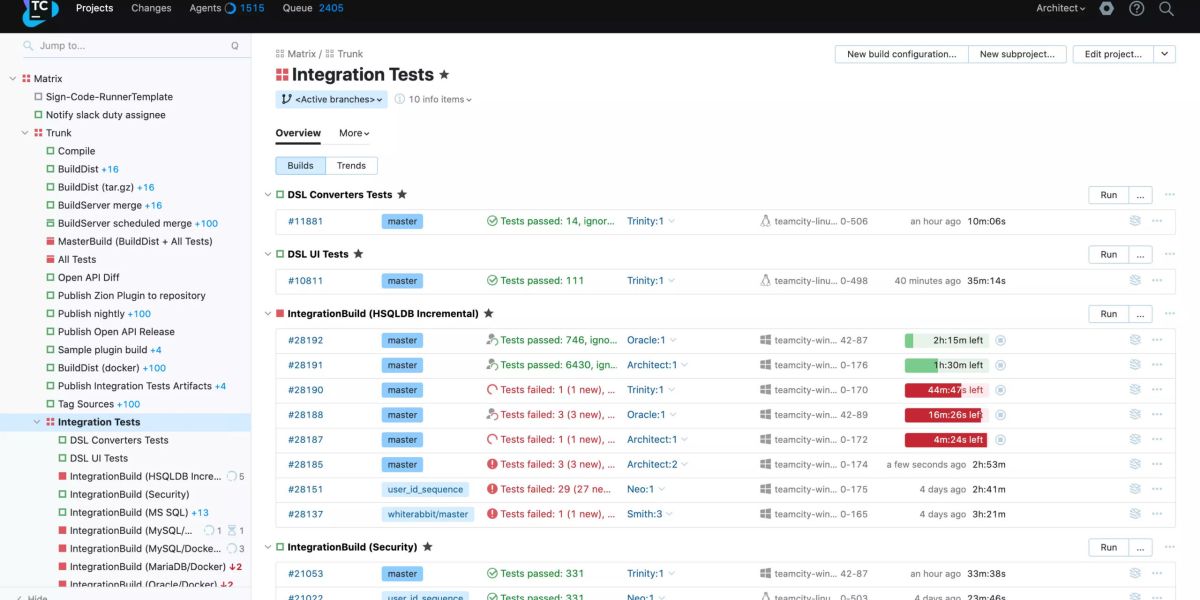

Οι ειδικοί σε θέματα ασφάλειας έχουν προειδοποιήσει ότι οι φορείς απειλών εκμεταλλεύονται μαζικά μια κρίσιμη ευπάθεια του TeamCity, δημιουργώντας εκατοντάδες νέους λογαριασμούς χρηστών σε παραβιασμένους διακομιστές. Το TeamCity είναι ένα δημοφιλές εργαλείο ανάπτυξης CI/CD από την τσεχική κατασκευαστική JetBrains. Η εταιρεία διερεύνησης περιστατικών ασφαλείας Rapid7 δημοσίευσε λεπτομέρειες σχετικά με την εκμετάλλευση δύο νέων ευπαθειών στο προϊόν πριν λίγες μέρες.

Η πλέον σημαντική είναι η CVE-2024-27198, μια ευπάθεια παράκαμψης ελέγχου ταυτότητας στο web component του TeamCity, η οποία έχει CVSS base score 9.8. Η συγκεκριμένη ευπάθεια «θα μπορούσε να επιτρέψει την πλήρη παραβίαση ενός ευάλωτου διακομιστή TeamCity από έναν απομακρυσμένο μη πιστοποιημένο εισβολέα, συμπεριλαμβανομένης της μη πιστοποιημένης απομακρυσμένης εκτέλεσης κώδικα (RCE)», ανέφερε η Rapid7.

Η εταιρεία κυβερνοασφάλειας LeakIX αποκάλυψε σε μια ανάρτησή της στο X ότι βρήκε άλλες 1711 ευάλωτες περιπτώσεις TeamCity στην τελευταία της σάρωση. Από αυτές, οι 1442 (84%) παρουσίαζαν «σαφή σημάδια δημιουργίας κακόβουλου χρήστη». Σε μια ξεχωριστή ανάρτηση, η εταιρεία αποκάλυψε ότι είχε παρατηρήσει «εκατοντάδες» από αυτούς τους λογαριασμούς χρηστών να δημιουργούνται από επιτιθέμενους για μετέπειτα χρήση σε όλο το διαδίκτυο.

Αυτό θα μπορούσε να έχει εκτεταμένες επιπτώσεις, καθώς το TeamCity παίζει βασικό ρόλο για πολλούς οργανισμούς, βοηθώντας τους προγραμματιστές να δημιουργήσουν και να αναπτύξουν λογισμικό. «Η υπονόμευση ενός διακομιστή TeamCity επιτρέπει σε έναν εισβολέα τον πλήρη έλεγχο όλων των έργων, των builds, των agents και των artifacts του TeamCity και ως εκ τούτου είναι ένας κατάλληλος φορέας για να τοποθετήσει έναν εισβολέα, ώστε να εκτελέσει μια επίθεση στην αλυσίδα εφοδιασμού», προειδοποίησε η Rapid7.